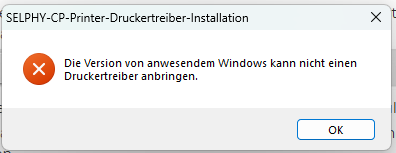

Versucht man den 21 Jahre alten Canon SELPHY CP510, zu dessen Verwendung unter Linux ich bereits hier einen Beitrag verfasst hatte, unter Windows 11 mit dem offiziellen und neuesten verfügbaren Treiber von Canon zu installieren, wird dies nur mit folgender Fehlermeldung quittiert.

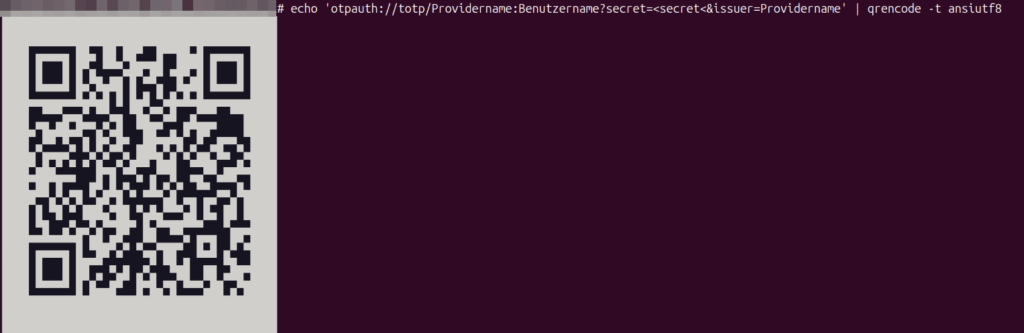

Die Installation und Verwendung unter Windows 11 ist allerdings dennoch möglich. Canon war schon damals gütig und hat vorausschauend die Treiber sowohl für 32bit, als auch 64bit-Betriebssysteme erstellt, was die Chancen eines Erfolgs unter Windows 8/8.1/10/11 enorm erhöht, den Treiber im Kompatibilitätsmodus nutzen zu können. Aufgerufen wird das Kontextmenü des Treiber-Installers:

Canon SELPHY CP510 unter Windows 11 nutzen weiterlesen